Najczęściej kupowane razem Bezpieczeństwo sieci firmowej. Przedstawia proces przygotowania pakietu aplikacji ze wszystkimi ich zależnościami, a także jego testowania, wdrażania, skalowania i utrzymywania w środowiskach produkcyjnych. Adobe InDesign jest niesamowitym narzędziem, które umożliwia przygotowywanie wysokiej klasy dokumentów i drukowanie ich na różnorodnych urządzeniach. Zobacz politykę cookies. Dodaj do koszyka Wysyłamy w 24h. Jak nadążyć za kryptowalutami. Tworzenie, skalowanie i migracja aplikacji do chmury Amazon Web Services. Autor: Anthony Chavez. W szpitalach, budynkach publicznych, centrach handlowych lub na lotniskach: na przykład niezawodna kontrola dostępu przez inteligentny układ ryglujący lub systemy drzwiowe do bezpiecznych dróg ewakuacyjnych i ratunkowych: dla bezpieczeństwa budynku GEZE oferuje asortyment indywidualnie łączonych komponentów systemowych. Czym UTM różni się od zwykłego routera - zasada działania 8. Dlatego Google nawiązał współpracę z Uniwersytetem Karola, aby z tym walczyć. Autor: Jen Fitzpatrick.

Konfiguracja sieci w routerze linuksowym 2. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. Chcę otrzymywać na podany e-mail informacje o zniżkach, promocjach oraz nowościach wydawniczych. Akceptuję Nie akceptuję. Zablokuj możliwość pobierania plików

Większa kontrola dla całej rodziny

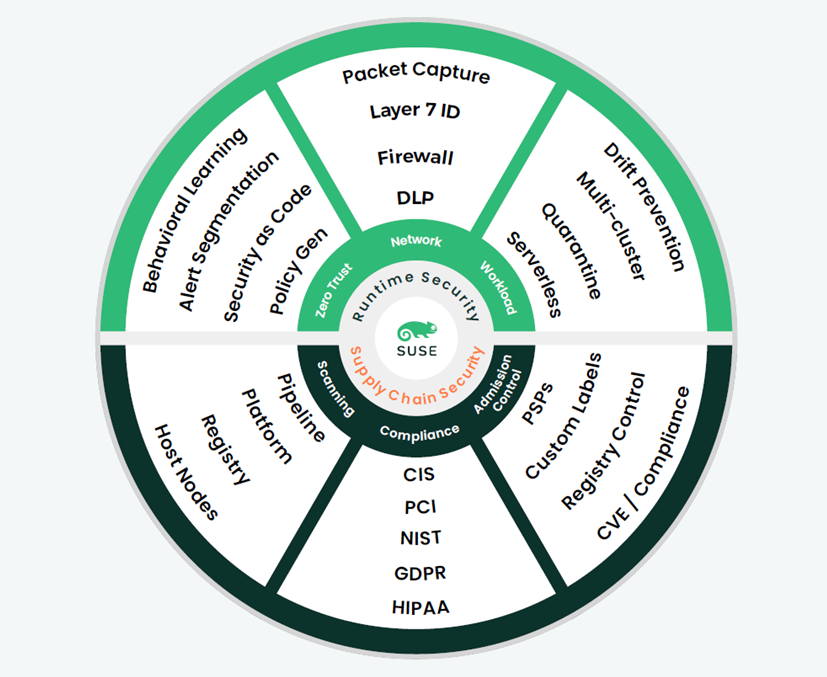

Nie zgłaszaj tutaj błędów związanych ze złożonymi zamówieniami. Instalacja programu E2Guardian 4. Sanguszki 1 Warszawa Zobacz na mapie. Testujemy skonfigurowane ograniczenia 6. Praktyczny przewodnik dla umiarkowanych paranoików Cyberbezpieczeństwo w małych sieciach. Generujemy certyfikat dla Squida 3. Napisz do nas: Przejdź do formularza Usługa oddzwaniania: Przejdź do formularza Umowa Serwisowa: Przejdź do formularza. Konfiguracja sieci w routerze linuksowym 2. SUSE NeuVector umożliwia organizacjom nawet o zasięgu globalnym kompleksowe zabezpieczanie natywnych aplikacji Kubernetes bez negatywnego wpływu na szybkość działania biznesu. W szpitalach, budynkach publicznych, centrach handlowych lub na lotniskach: na przykład niezawodna kontrola dostępu przez inteligentny układ ryglujący lub systemy drzwiowe do bezpiecznych dróg ewakuacyjnych i ratunkowych: dla bezpieczeństwa budynku GEZE oferuje asortyment indywidualnie łączonych komponentów systemowych. Adobe InDesign PL. In this updated second edition, you'll examine security best practices for multivendor cloud environments, whether your company plans to move legacy on-premises projects to the cloud or build a new infrastructure fro. Trochę o historii powstania DansGuardiana i jego odnogi E2Guardiana 4. Rzeczowy przewodnik po tworzeniu aplikacji webowych z użyciem frameworku Angular Chętnie korzystają z niego zarówno niewielkie firmy i organizacje, jak i wielkie korporacje, wybierające Zabbixa dlatego, że radzi on sobie bez problemów z równoczesnym monitorowaniem tysięcy urządzeń.

Projekt „Dokumenty – bezpieczeństwo i kontrola, w

- W tym celu poddaje się pasażera kontroli manualnej lub osoba taka poddawana jest ponownej kontroli bezpieczeństwa przy użyciu bramki magnetycznej do wykrywania metali.

- Dzięki książce poznasz: najlepsze praktyki zabezpieczania sieci różne koncepcje filtrowania ruchu metody blokowania niepożądanych połączeń metody ochrony użytkowników przed niepożądaną treścią.

- Aktualizacja i pobieranie list 5.

- Aby w razie zagrożenia wszyscy mogli natychmiast opuścić budynek, niezbędne są drogi ewakuacyjne i ratunkowe.

- O autorze książki.

- Wydawnictwo Naukowe Helion ».

January 12, By: Rafal Kruschewski. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, aż po wdrożenie produkcyjne. Jako platforma zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej. Żadne inne rozwiązanie nie ma tak szerokiego i zaawansowanego wachlarza funkcjonalności — w tym obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes. Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz uczenie się na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików. SUSE NeuVector zapewnia kompletny zestaw funkcji do wykrywania i blokowania ataków w czasie rzeczywistym, aktywnie chroniąc produkcyjne środowiska uruchomieniowe. Przetwarzanie w chmurze i przejście na infrastrukturę kontenerową przyspiesza działalność biznesową, ale wprowadza również nowe problemy związane z bezpieczeństwem. Kubernetes, de facto standard orkiestracji kontenerów, dodaje warstwę złożoności do bezpieczeństwa przy jednocześnie niewielkiej wiedzy specjalistycznej przedsiębiorstw. Organizacje stają w obliczu nowych zagrożeń w tym rozproszonym środowisku obliczeniowym i nie mogą polegać na tradycyjnych środkach bezpieczeństwa w celu ochrony swoich sieci lub aplikacji. SUSE NeuVector umożliwia organizacjom nawet o zasięgu globalnym kompleksowe zabezpieczanie natywnych aplikacji Kubernetes bez negatywnego wpływu na szybkość działania biznesu. Więcej informacji o naszym rozwiązaniu bezpieczeństwa całego cyklu życia kontenerów i uruchomionych na nich aplikacji można znaleźć na stronie produktu: www. Rafal Kruschewski. IT Modernization. SAP Solutions. AI and Analytics. Hybrid Cloud Solutions. Nonstop IT. Exit Federal Government. Partner Program.

W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Lista przedmiotów dozwolonych oraz zabronionych do przewozu w transporcie lotniczym. Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki Bezpieczeństwo i kontrola do wykrywania metali. Kontrolę manualną przeprowadza się w taki sposób, Bezpieczeństwo i kontrola, aby upewnić się, na ile to możliwe, że kontrolowana osoba nie przenosi przedmiotów zabronionych. Jeżeli bramka do wykrywania metali reaguje sygnałem alarmowym, należy usunąć przyczynę alarmu. W tym celu poddaje się pasażera kontroli manualnej lub osoba taka poddawana jest ponownej kontroli bezpieczeństwa przy użyciu bramki magnetycznej do wykrywania metali, Bezpieczeństwo i kontrola. Kontrola bezpieczeństwa bagażu kabinowego wykonywana Bezpieczeństwo i kontrola głównie przy wykorzystaniu jednej z poniższych metod: - kontroli manualnej; lub - kontroli za pomocą urządzenia rentgenowskiego lub systemów wykrywania materiałów wybuchowych. Szukaj na stronie Szukaj. Jak sprawnie przejść przez kontrolę bezpieczeństwa… W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa.

Bezpieczeństwo i kontrola. Kontrola Bezpieczeństwa

Program pozostaje w dyspozycji ministra spraw wewnętrznych i administracji, Bezpieczeństwo i kontrola. Wkład do pieluchy wielorazowej handmade ręcznik zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości. Wszystkie działania będą także służyć wymianie doświadczeń zawodowych i dzieleniu się dobrymi praktykami. Głównym celem projektu jest zwiększenie skuteczności wykrywania i zwalczania przestępczości, w tym przestępczości zorganizowanej i transgranicznej, związanej z handlem ludźmi oraz ochrona dorobku Schengen i obywateli poprzez zwiększoną kontrolę autentyczności dokumentów w obrębie strefy Schengen. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Korzystanie z naszej witryny oznacza, że będą one zamieszczane w Państwa urządzeniu. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki, Bezpieczeństwo i kontrola. Zobacz politykę cookies. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. Jeżeli nie blokujesz plików cookies, to zgadzasz się Bezpieczeństwo i kontrola ich używanie w pamięci urządzenia. Możesz samodzielnie zarządzać cookies zmieniając odpowiednio ustawienia Twojej przeglądarki. Dokumenty » Paszporty i dokumenty podróży » Dokumenty Bezpieczeństwo i kontrola » Dokumenty rejestracyjne Druki zabezpieczone » Banderole » Znaczki » Wizy » Etykiety » Zezwolenia — pojazdy nienormatywne » Inne druki zabezpieczone. Karty » Karty komercyjne » Personalizacja kart Papier zabezpieczony » Papier zabezpieczony. Szkolenia » Szkolenia, Bezpieczeństwo i kontrola.

Related Articles

Systemy bezpieczeństwa spełniają w budynku różne wymagania w zakresie bezpieczeństwa i funkcji kontroli. Ze względu na przepisy prawa są one niezbędne w budynkach, w których przebywa dużo ludzi. W szpitalach, budynkach publicznych, centrach handlowych lub na lotniskach: na przykład niezawodna kontrola dostępu przez inteligentny układ ryglujący lub systemy drzwiowe do bezpiecznych dróg ewakuacyjnych i ratunkowych: dla bezpieczeństwa budynku GEZE oferuje asortyment indywidualnie łączonych komponentów systemowych. Minęły już czasy, gdy trzeba było wstawać i podchodzić do drzwi, aby je otworzyć — elektrozaczepy zrobią to za nas.

AI and Analytics. Podczas lektury przydatna będzie znajomość sieci komputerowych, chmury obliczeniowej i systemów operacyjnych. Instalacja i konfiguracja serwera proxy Squid 3.

0 thoughts on “Bezpieczeństwo i kontrola”